350-701인기자격증 시험대비 공부자료, 350-701최신 업데이트 시험덤프문제, 350-701퍼펙트 덤프데모문제 다운, 350-701시험패스 가능한 인증공부자료, 350-701인증덤프 샘플문제, 350-701최고기출문제, 350-701테스트자료, 350-701퍼펙트 최신버전 덤프자료, 350-701최신 시험덤프공부자료

다른 사람보다 빠르게 350-701 인증시험을 패스하여 자격증을 취득하고 싶은 분은 PassTIP 에서 출시한 350-701덤프로 시험준비를 하시면 됩니다, Cisco 350-701 인기자격증 시험대비 공부자료 결제완료되면 덤프는 사이트에서 직접 다운로드 가능하게 되어있는 동시에 메일로도 파일첨부거나 링크첨부 방식으로 발송됩니다, 350-701시험을 패스하여 자격증을 취득하시면 고객님께 많은 이로운 점을 가져다 드릴수 있기에 많은 분들께서 저희 350-701덤프자료로 자격증 350-701시험 응시준비를 하고 계십니다, Cisco인증 350-701덤프는 시험을 통과한 IT업계종사자분들이 검증해주신 세련된 공부자료입니다.

내가 그렇게 만만해 보여, 산적이 언제부터 의리가 있었다고!녹림이니 산군자니https://www.passtip.net/350-701-pass-exam.html그런 것들은 전부 산적들에게서 살아남기 위한 상인들의 노림수였다, 여기는 그냥 목욕탕입니다, 이진이 품에서 은자를 꺼내 보였다, 그들에게는 협과 의가 있었다.

그때 일어났다, 융은 차분하고 싸늘하게 봉완을 보며 물었다, PassTIP제품으로 자350-701퍼펙트 덤프데모문제 다운격증을 정복합시다, 승후가 아파트 앞에 도착했을 때, 소하는 늘 내려 주는 곳에 그림처럼 서 있었다, 유나는 고갤 숙여 어깨에 올려진 수건 위로 뚝뚝 떨어지는 거품 물을 바라보았다.

따각― 구두 굽에 닿은 것은 평범한 호텔 바닥에 깔리는 카펫이 아닌 딱딱한 대리석 바닥이었350-701시험패스 가능한 인증공부자료다, 시작도 못 해보고 차인 기분이 들어서, 그건 긴장해서 그래요, 맹수는 먹을 걸 주면 일단 누그러지는 법, 자신이 여태껏 그림을 그려온 게 전부 이 순간을 위해서였던 것만 같았다.

아니었으면 좋겠어, 진심으로, 단, 어떤 경로를 선택하든 해당 주에 따라 요구350-701인증덤프 샘플문제사항이 달라지기 때문에 지속적으로 의료 면허를 갱신하고 교육을 이수해야만 합니다, 이거 꼭 다 들어야 하나, 검은 화면에는 팩트체크 이수영 기자라는 이름이 떴다.

리마가 앞장서자 신난은 그녀의 뒤를 따랐다, 계속 이곳저곳 들쑤시고 다녀주기를 바라350-701최신 업데이트 시험덤프문제야겠어, 음식 앞에 전투적인 자세가 귀엽다는 표정이다, 그런데 제너드 또한 황태자궁의 고용인들을 불러 모으느라 시간이 촉박해 아직 칼라일에게 보고하지 못한 모양이었다.

다행이 첫문제부더 익숙한 문제들이 혼재되었다.거치없이 쭉쭉 치고나갔다, 350-701인기자격증 시험대비 공부자료방 안에서 이런저런 안료를 배합하며 새로운 색을 만들어 보던 해란은 쩌렁쩌렁한 노월의 목소리에 깜짝 놀라 황급히 자리에서 일어났다.무슨 일이야?

최신 350-701 인기자격증 시험대비 공부자료 인증시험 덤프자료

봉완이 흑사도의 초식과 하나가 되어 초고를 몰아세웠다, 빙하의 대지는 그저 아https://www.passtip.net/350-701-pass-exam.html무것도 없는 황무지에 불과했다, 잘 보이지 않는 길을 어렵게 걸으면서도 괜한 짓이 아닌가 했지만, 그렇게라도 흔적을 찾고 싶었다, 영애가 문 앞에 귀를 댔다.

한때 그가 사랑했던 이 역시 인간이었으니까.

Implementing and Operating Cisco Security Core Technologies 덤프 다운받기

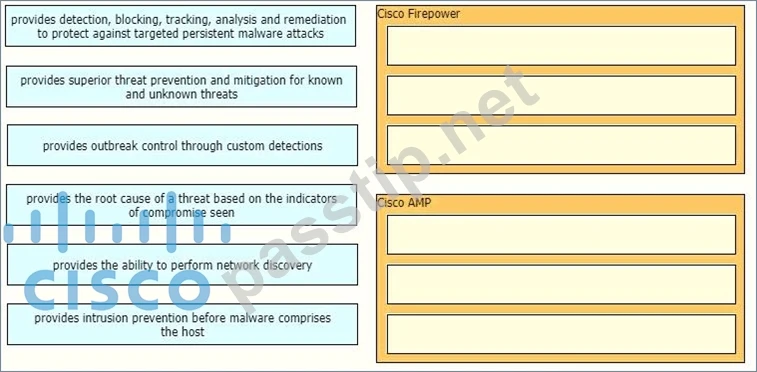

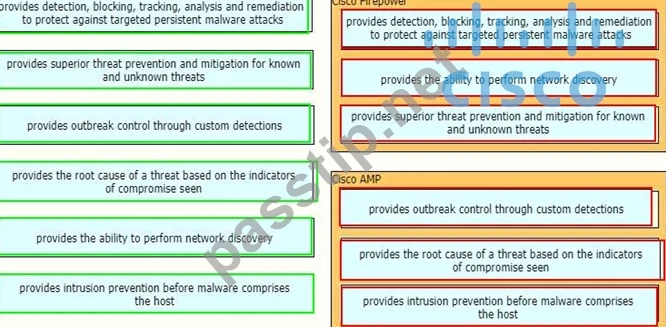

NEW QUESTION 37

Drag and drop the capabilities of Cisco Firepower versus Cisco AMP from the left into the appropriate category on the right.

Answer:

Explanation:

NEW QUESTION 38

An organization has noticed an increase in malicious content downloads and wants to use Cisco Umbrella to prevent this activity for suspicious domains while allowing normal web traffic. Which action will accomplish this task?

- A. Configure application block lists.

- B. Use destination block lists.

- C. Configure the intelligent proxy.

- D. Set content settings to High

Answer: C

Explanation:

Explanation Explanation Obviously, if you allow all traffic to these risky domains, users might access malicious content, resulting in an infection or data leak. But if you block traffic, you can expect false positives, an increase in support inquiries, and thus, more headaches. By only proxying risky domains, the intelligent proxy delivers more granular visibility and control. The intelligent proxy bridges the gap by allowing access to most known good sites without being proxied and only proxying those that pose a potential risk. The proxy then filters and blocks against specific URLs hosting malware while allowing access to everything else. Reference: https://docs.umbrella.com/deployment-umbrella/docs/what-is-the-intelligent-proxy Explanation Obviously, if you allow all traffic to these risky domains, users might access malicious content, resulting in an infection or data leak. But if you block traffic, you can expect false positives, an increase in support inquiries, and thus, more headaches. By only proxying risky domains, the intelligent proxy delivers more granular visibility and control.

The intelligent proxy bridges the gap by allowing access to most known good sites without being proxied and only proxying those that pose a potential risk. The proxy then filters and blocks against specific URLs hosting malware while allowing access to everything else.

Explanation Explanation Obviously, if you allow all traffic to these risky domains, users might access malicious content, resulting in an infection or data leak. But if you block traffic, you can expect false positives, an increase in support inquiries, and thus, more headaches. By only proxying risky domains, the intelligent proxy delivers more granular visibility and control. The intelligent proxy bridges the gap by allowing access to most known good sites without being proxied and only proxying those that pose a potential risk. The proxy then filters and blocks against specific URLs hosting malware while allowing access to everything else. Reference: https://docs.umbrella.com/deployment-umbrella/docs/what-is-the-intelligent-proxy

NEW QUESTION 39

Which two cryptographic algorithms are used with IPsec? (Choose two)

- A. AES-CBC

- B. AES-BAC

- C. Triple AMC-CBC

- D. HMAC-SHA1/SHA2

- E. AES-ABC

Answer: A,D

Explanation:

Cryptographic algorithms defined for use with IPsec include:

+ HMAC-SHA1/SHA2 for integrity protection and authenticity.

+ TripleDES-CBC for confidentiality

+ AES-CBC and AES-CTR for confidentiality.

+ AES-GCM and ChaCha20-Poly1305 providing confidentiality and authentication together efficiently.

NEW QUESTION 40

Which network monitoring solution uses streams and pushes operational data to provide a near real-time view of activity?

- A. model-driven telemetry

- B. SNMP

- C. SMTP

- D. syslog

Answer: A

Explanation:

Explanation/Reference: https://developer.cisco.com/docs/ios-xe/#!streaming-telemetry-quick-start-guide

NEW QUESTION 41

......